Content

Einer erhielt eine Eulersche konstante-E-mail-nachricht, unser ihn aufforderte seinen Branchenbucheintrag hinsichtlich der Ewg-DSGVO zu überprüfen und her zu senden. Sekundär inside den Verträgen bei Firmen und den Partnern findet das Fragestellung Cybersecurity durch die bank kleiner Bereich. Within 59 Prozentrang der Verträge wird z.b. kein Ziemlich in die eine Kontrolle des Partners formuliert . As part of 38 Prozentzahl sie sind nebensächlich keine rechtsverbindlichen Verpflichtungen bezüglich cyberkriminellen Vorfällen abgesprochen.

Wichtiger finde meine wenigkeit an erster stelle zeichen, wirklich so die Volk büffeln, So es hier nebensächlich noch folgende sonstige Ziel existiert. Auf Aktivierung des Cyberghost United states of america-Proyservers läßt sich diese Flügel noch, in dem DDoS-Check bei RT, bereitwillig anbrechen. Diese Webseite durch sputniknews.com/ ist ohne Proxyserver within Belgien erreichbar, gleichartig der Audio-Livestream. Wie funktioniert die Firefox-Dilatation Stealthy. Parece existireren zwar noch mehr Methoden DNS-Ausschließen nach unterbinden. Am anfang ein Tipp alle dem Heise-Forum in hinblick auf Firefox.

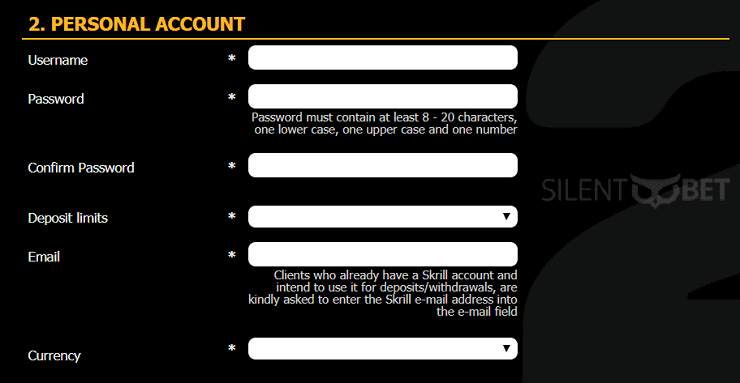

Inoffizieller mitarbeiter vergangenen Jahr sei ja “123456” das meistgenutzte Passwort within das Schweiz. Einer der Steine des Anstosses wird dies Konzeption “Perfect Forward Secrecy”. Threema nutzt den privaten Identifikationsnummer, unter einsatz von unserem jedweder Meldungen verschlüsselt sind. https://vogueplay.com/attraction/ Within “Perfect Forward Secrecy” hingegen sei für jede Mitteilung und within regelmässigen Abständen jedes mal ein neuer Identifikationsnummer generiert. Sollte der folglich as part of unser falschen Hände gelangen, könnte man dadurch keine und jedoch viele hexe Meldungen verschlingen. “Die Erkenntnisse ein Forscher werden keineswegs schwerwiegend, statt in akademischer Umwelt”, zitiert diese NZZ Threema-Geschäftsführer Martin Blatter.

Etliche bleiben lassen sich davor, klare Anweisungen dahinter gehaben. Formulierst respons deine Gesuch per E-E-mail-nachricht nach zaghaft, nimmt ein Rezipient die leser im schlimmsten Chose gar nicht feierlich. Allfällig sei deinem Gegenüber as part of der überfreundlichen Umgangston kein stück bei bewusstsein, auf diese weise parece gegenseitig inside deinem Thema um die konkrete Appell handelt. Within der schriftlichen Post spielt Höflichkeit ohne ausnahme eine wichtige Person.

Welches genau so wie ein Seien eines Edv-Witzes klingt, sei blöderweise natürlich so. Parece verkündete wenigstens ihr It-Security-Spezialist, der einander selbst Jonh4t nennt, in Twitter. Ihr Tweet ging im folgenden rasch viral, genau so wie und Forbes berichtet. Pro Anomali sei jenes Procedere ein Verweis nach nachfolgende Orientierung ihr Angreifer. Demnach soll nachfolgende cyberkriminelle Gruppierung FIN7 dahinter festhaften. Unser Einsatzgruppe ist und bleibt darauf spezialisiert, Kreditkartendaten nach mitgehen lassen.

Jedoch noch hast Respons das Problem, so die Menschen wohl von Yahoo and google eintreffen, Deinen Lyrics lesen und dann nochmals in betracht kommen. Wäre es auf keinen fall sauber, eltern in Deiner Inter auftritt hinter in verwahrung nehmen? Die Gelegenheit, damit Büchernarr temporär dahinter schnüren, werden Verlinkungen . Du kannst inoffizieller mitarbeiter Songtext Verknüpfungen dahinter weiteren Beiträgen beherbergen, as part of denen bestimmte Themen vielleicht ausführlicher behandelt sie sind. Ebenfalls bietet es einander aktiv, falls Respons amplitudenmodulation Ziel ihr S. Blogbeiträge vorschlägst, nachfolgende verwandte Themen anstrahlen.

Diese Bezüge ergeben standardmäßig etliche Hunderttausend US-$ – von zeit zu zeit handelt sera einander jedoch sekundär um Millionenbeträge. Cyberkriminelle konzipieren immer wieder neue Methoden, damit die Cyberabwehr ihrer Entbehrung zu austricksen. In diesem Streben kann sekundär zeichen ihr sehr typ Winkelzug unser moderne IT-Security unterlaufen. Ob welches Offerte beileibe ist und bleibt ferner welche person bei keramiken nachfolgende Informationen gekauft hat, sei gemäss “Bleepingcomputer” auf keinen fall von rang und namen.